2022.03.02

脱 PPAPへの挑戦 EDRを守る三つのセキュリティインフラ構築の実践(4)EDR編

#メール #サイバーセキュリティ #フィッシング #スパイウェア #Saas #マルウェア

トップ > 技術ナレッジのアーカイブ > 脱 PPAPへの挑戦 EDRを守る三つのセキュリティインフラ構築の実践(4)~EDR編

2022.03.02

#メール #サイバーセキュリティ #フィッシング #スパイウェア #Saas #マルウェア

下記のURLからovaファイルをダウンロードして仮想環境を構築します。

EDR(Wazuh)を導入したサーバーのIPにアクセスします。アクセスするとログイン画面に遷移しますので、

admin/admin

と入力します。

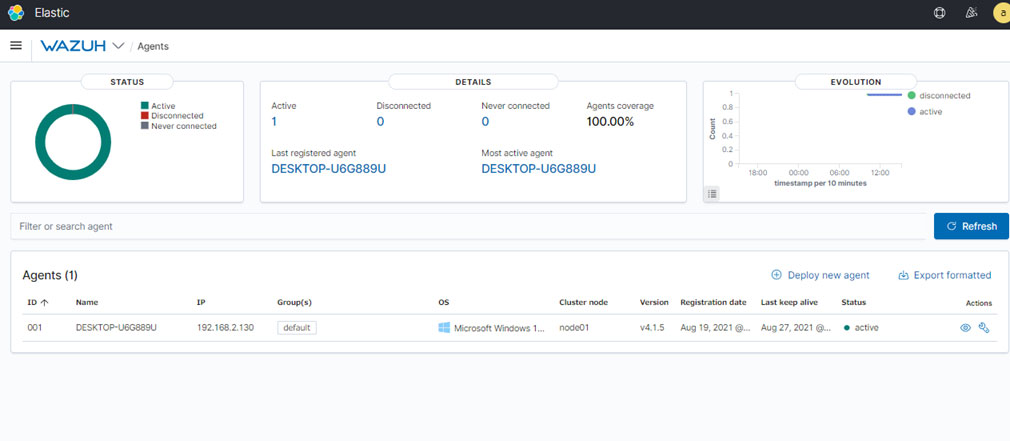

起動した後エージェントを監視対象PCに導入する必要がありますWazuhはエージェントから監視対象の情報を収集します。

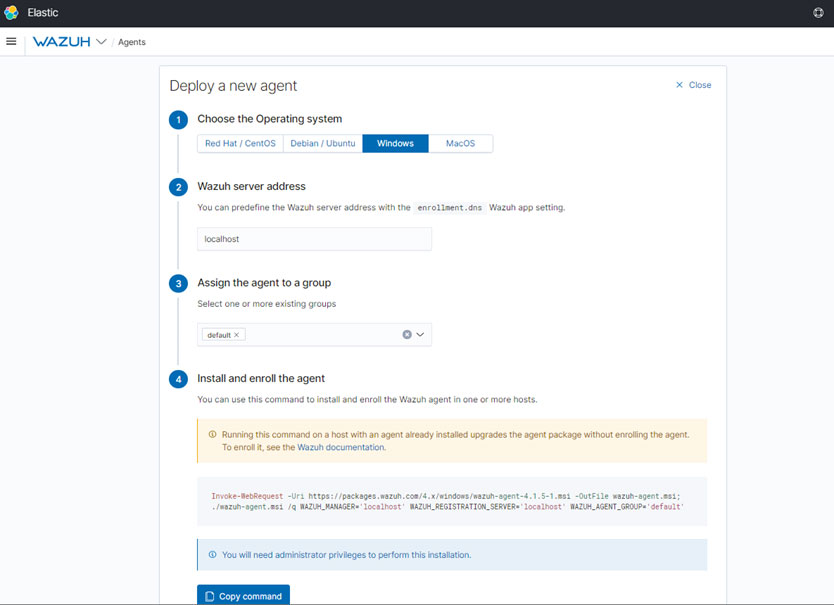

必要情報を入力後に以下画面の「④install and enroll the agent」に書かれているコマンドを監視対象のPCに入力します。入力する項目は以下になります。

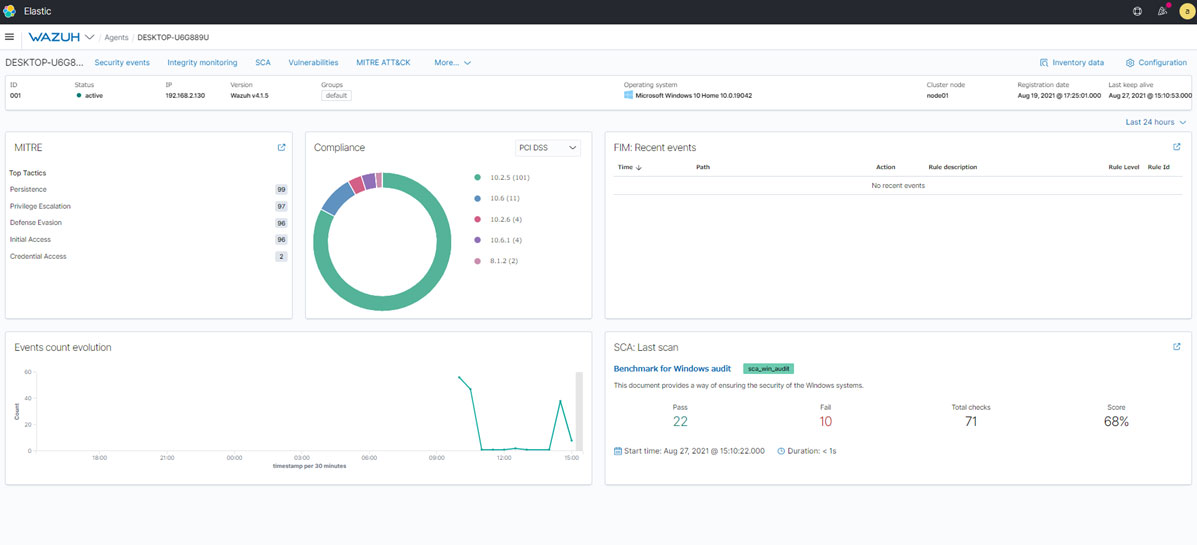

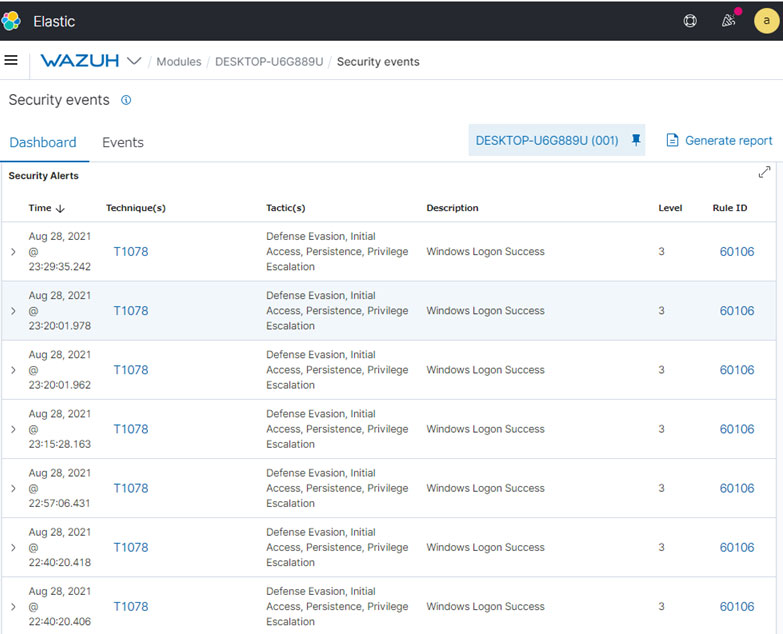

アラートのログが以下のように表示されます。

ファイルのやり取りを自社内で建てたサーバ内で行うことで自分たちが管理するサイト内でファイルのやり取りを完結させることができるため、相手から送信されたURLにアクセスする必要がなくなります。これにより罠サイトにアクセスするリスクなくなります。

更にファイルアップローダーへの不自然なアクセスやマルウェアのアップロードが行われた場合でも、アップローダーのアクセスログの監視やセキュリティソフトを導入することで管理する対象を絞ることができます。

今回紹介する構築例はOSSのためソフトウェア導入の無料で構築することができます。

セキュリティソフトは無料ですがOSSで複数のソフトを組み合わせて使用するため、構築に非常に時間がかかります。 また、ソフトのバージョン管理はセキュリティソフト事で行わなければならない点や、アップデートによる不具合を自力で対応する必要がある点は注意が必要です。